Proxus, karmaşık organizasyonel hiyerarşileri güvence altına almak için tasarlanmış katı bir Rol Tabanlı Erişim Kontrolü (RBAC) mimarisi uygular. Basit "Yönetici vs Kullanıcı" anahtarlarının ötesine geçerek, bireysel nesne özelliklerine ve navigasyon öğelerine kadar ayrıntılı kontrol sunar.

Kullanıcı Yönetimi

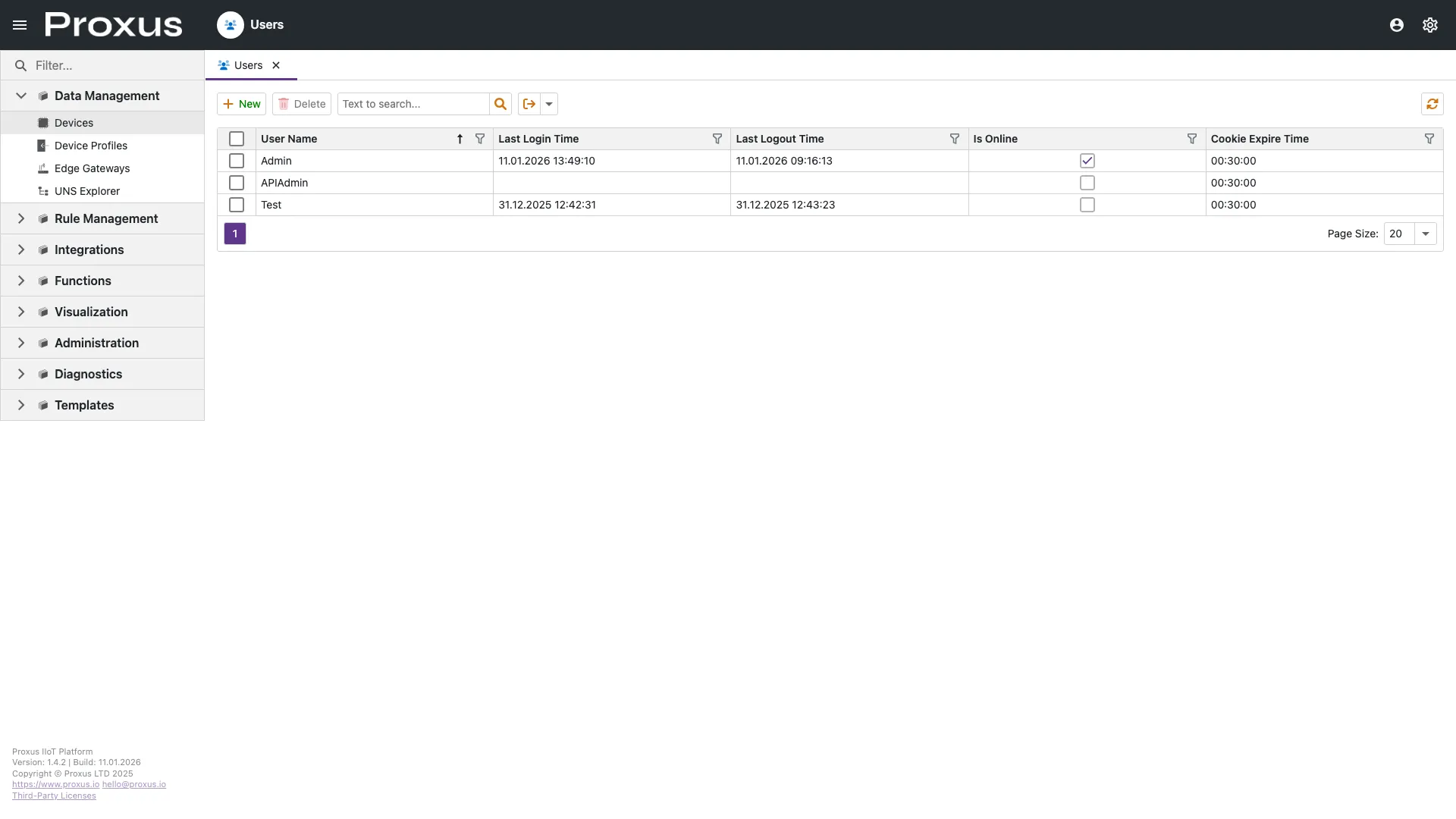

Users (Kullanıcılar) görünümü, tüm hesaplar için merkezi dizindir.

Kullanıcı Oluşturma

- Administration > Users (Yönetim > Kullanıcılar) menüsüne gidin.

- New (Yeni) butonuna tıklayın.

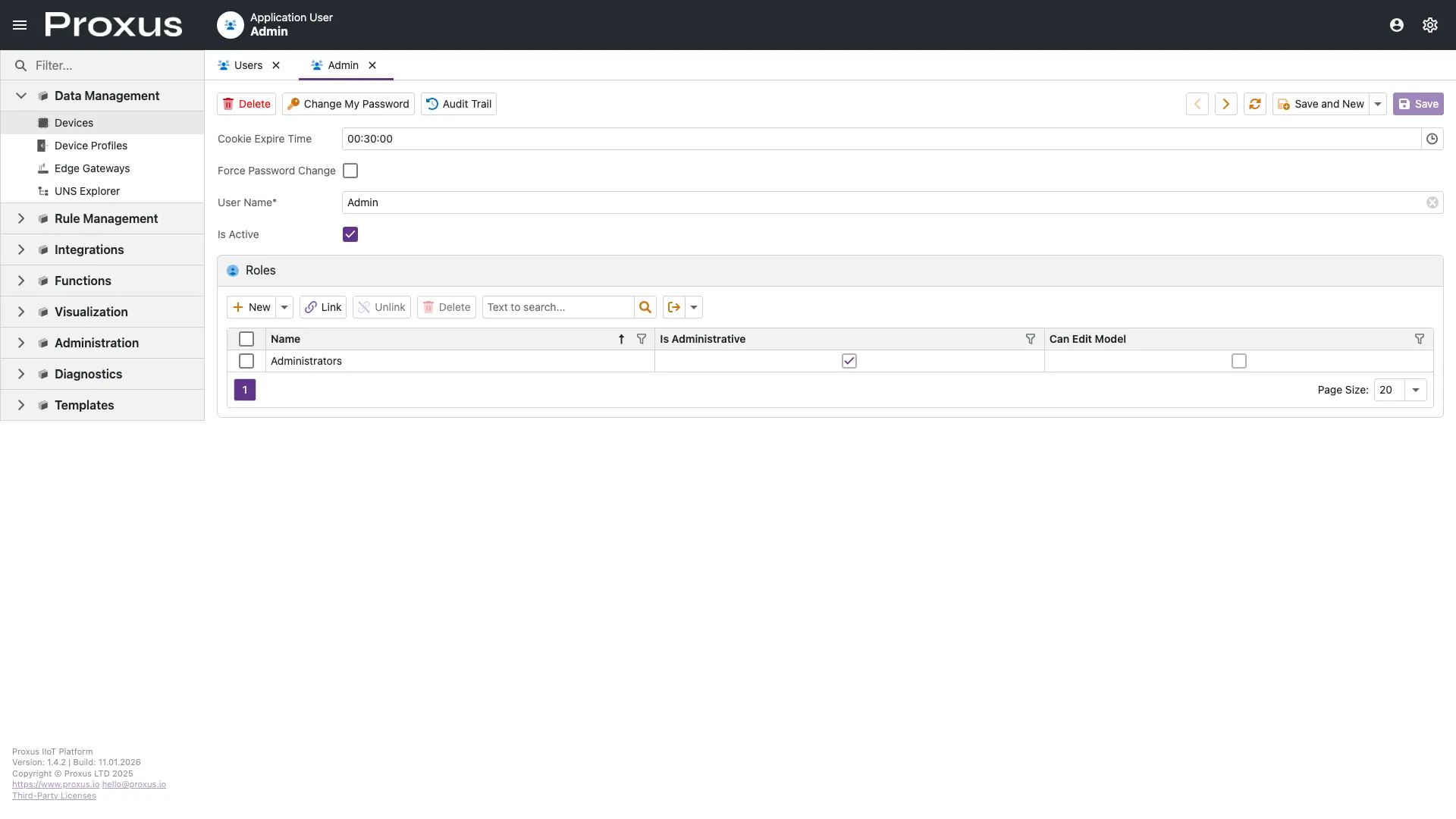

- Gerekli kimlik alanlarını doldurun. User Name (Kullanıcı Adı) giriş için kullanılır.

- Bir başlangıç Şifresi belirleyin (Politikalarda yapılandırılmışsa kullanıcıdan değiştirmesi istenecektir).

- Bir veya daha fazla Rol atayın. İzinler toplanabilir (Kullanıcı, atanan tüm rollerin birleşimini alır).

Kimlik Doğrulama & SSO

Proxus, Yerel Veritabanı, Active Directory (On-Premise) ve Azure AD (Cloud) dahil olmak üzere birden fazla kimlik doğrulama stratejisini destekler.

Proxus'u kurumsal kimlik sağlayıcınızla nasıl entegre edeceğinizi öğrenmek için Kimlik Doğrulama Sağlayıcıları rehberine bakın.

Rol Yönetimi

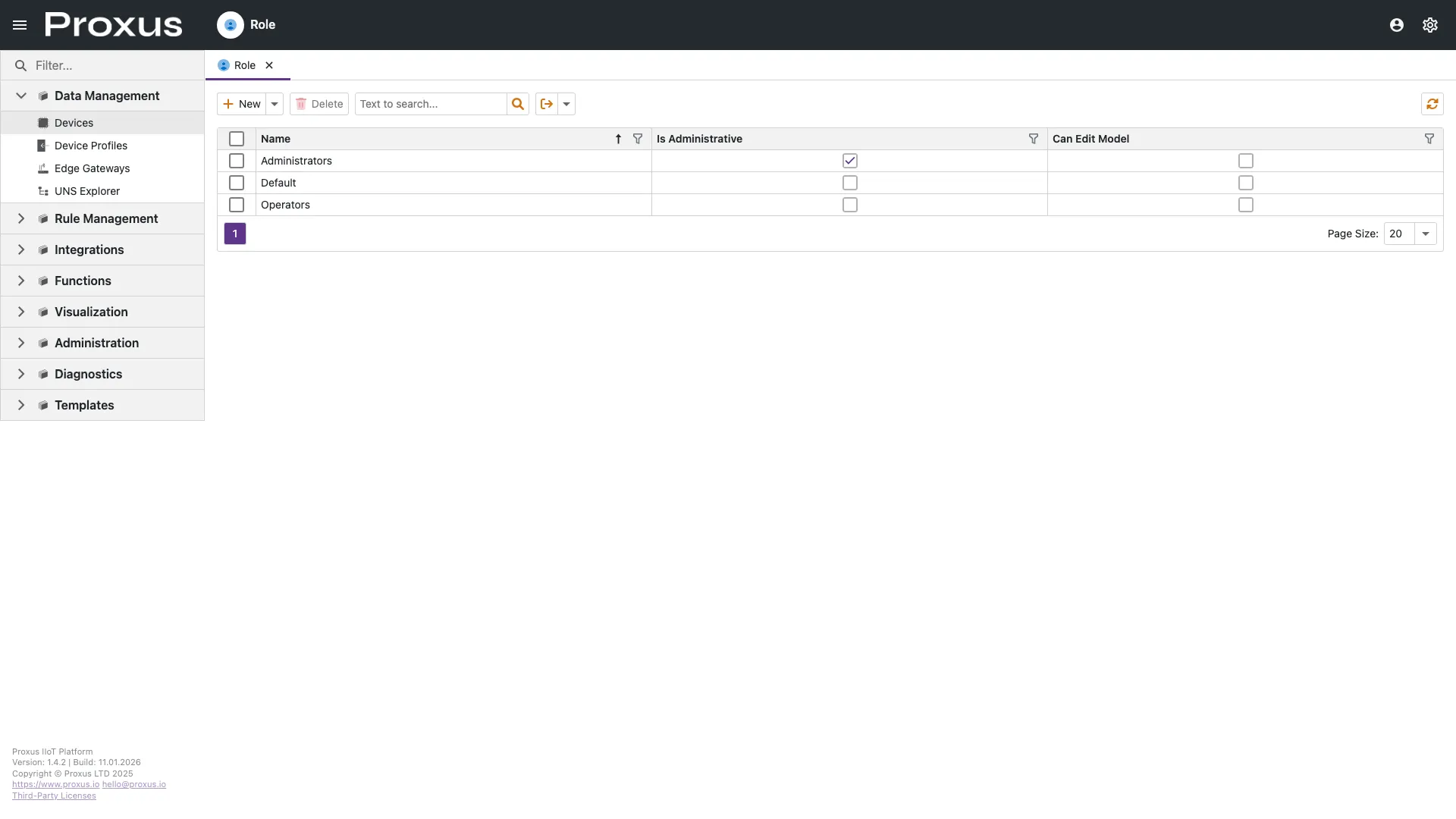

Roller, tüm izin mantığının kapsayıcısıdır. İyi yapılandırılmış bir rol stratejisi, yönetim yükünü azaltır.

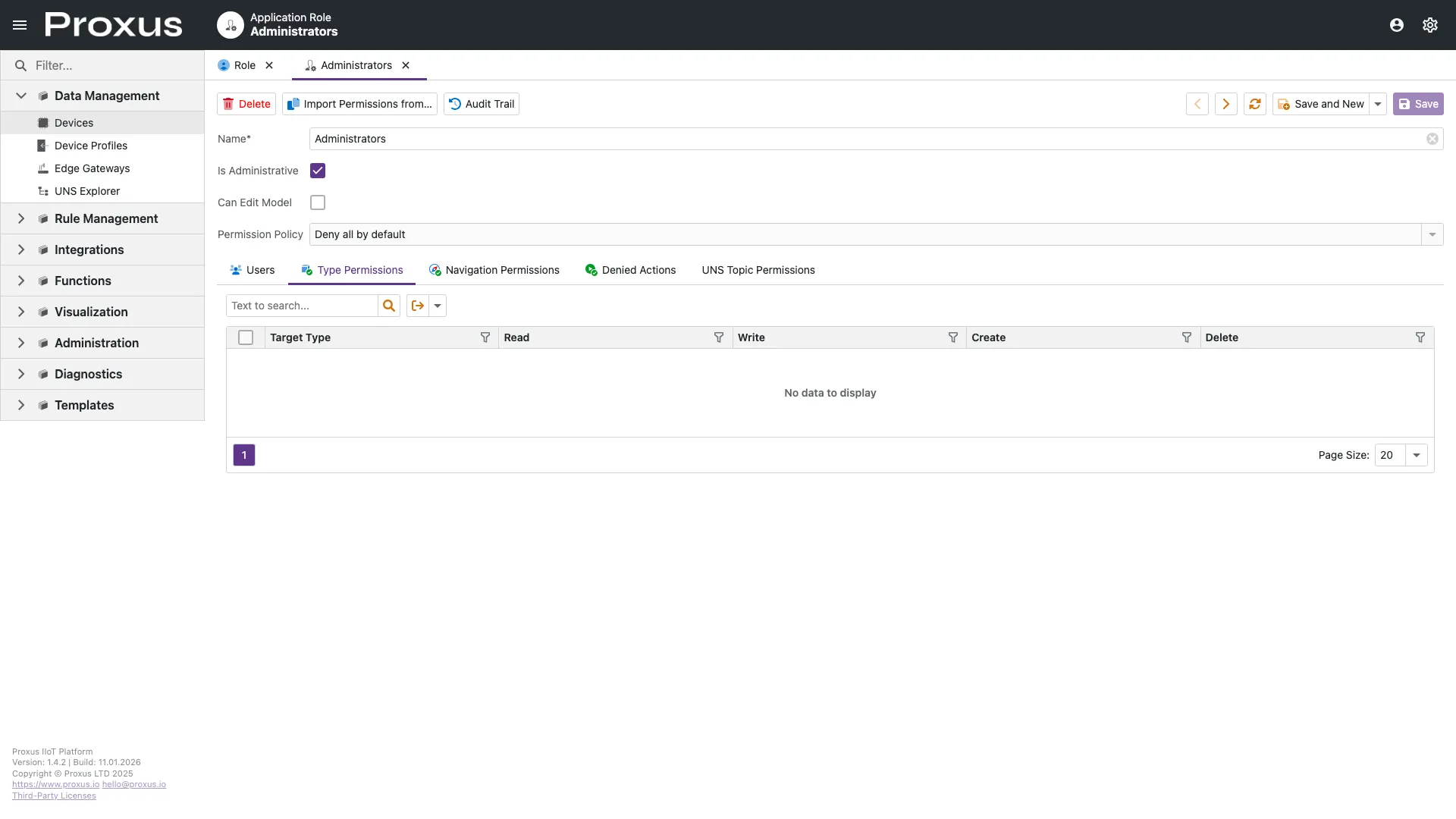

Genel İzinler (Tip Tabanlı)

Bu, güvenlik modelinin temelidir. Belirli iş nesneleri (örneğin, Device, Gateway, Report) için CRUD (Oluştur, Oku, Güncelle, Sil) erişimini tanımlarsınız.

- Read (Oku): Nesneyi liste ve detaylarda görüntüleyebilir.

- Write (Yaz): Özellikleri değiştirebilir.

- Create (Oluştur): Yeni nesneler oluşturabilir.

- Delete (Sil): Nesneleri kaldırabilir.

- Navigate (Gezin): Nesneyi navigasyon menüsünde görebilir.

Nesne Düzeyinde Güvenlik (Kriterler)

Proxus, veri değerlerine dayalı olarak belirli satırlara erişimi kısıtlamanıza olanak tanır.

- Örnek:

Devicenesnesine Read erişimi olan, ancak SADECESite.Name == 'New York'ise erişebilen bir "Saha Yöneticisi" rolü tanımlayın. - Bu, New York'taki bir yöneticinin, aynı nesne tipini paylaşmalarına rağmen Londra'nın verilerini asla görmemesini sağlar.

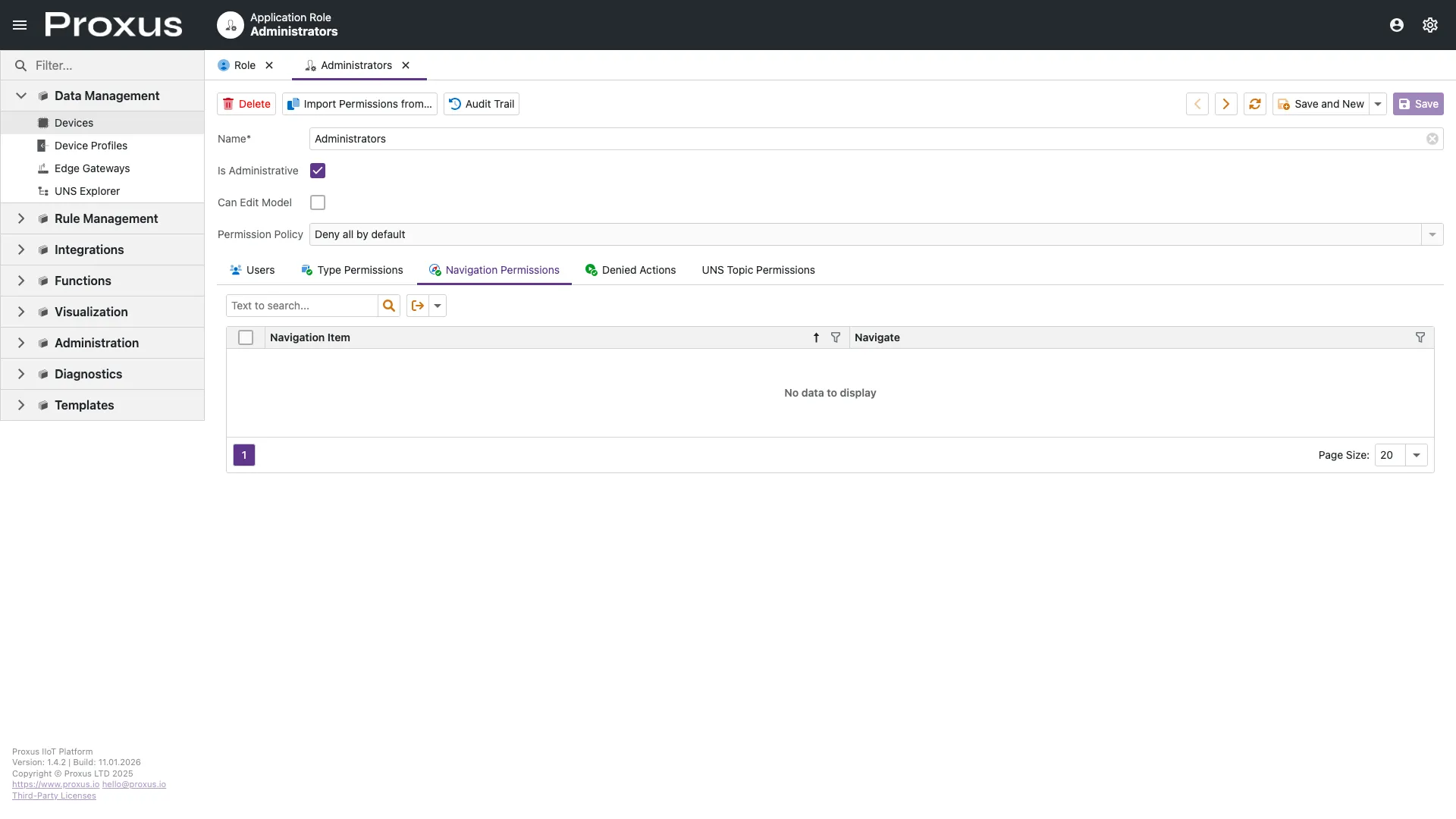

Navigasyon İzinleri

Altta yatan veri erişiminden bağımsız olarak ana yan menüdeki öğeleri açıkça gizleyebilir veya gösterebilirsiniz.

- Allow (İzin Ver): Menü öğesi görünür.

- Deny (Reddet): Menü öğesi gizlidir. Bunu operatörler için arayüzü basitleştirmek için kullanın (örneğin, "Yönetim" veya "Geliştirici API"sini gizlemek).

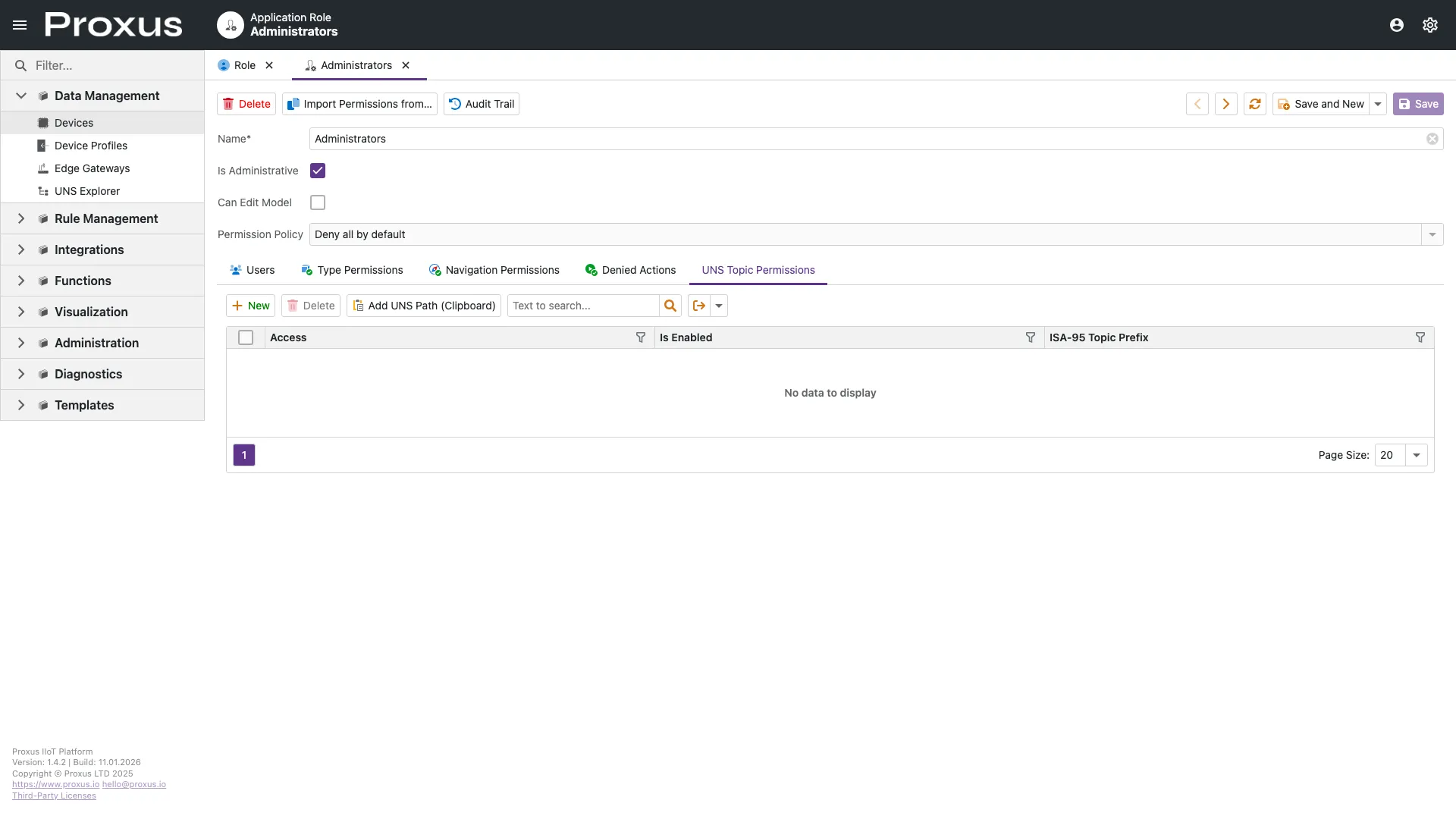

UNS Konu İzinleri

Bu, Birleşik İsim Alanına özgüdür. Hiyerarşi ağacındaki hangi düğümlerin kullanıcı tarafından görülebileceğini kontrol eder.

Konfigürasyon kalıpları için detaylı UNS Konu İzinleri rehberine bakın.

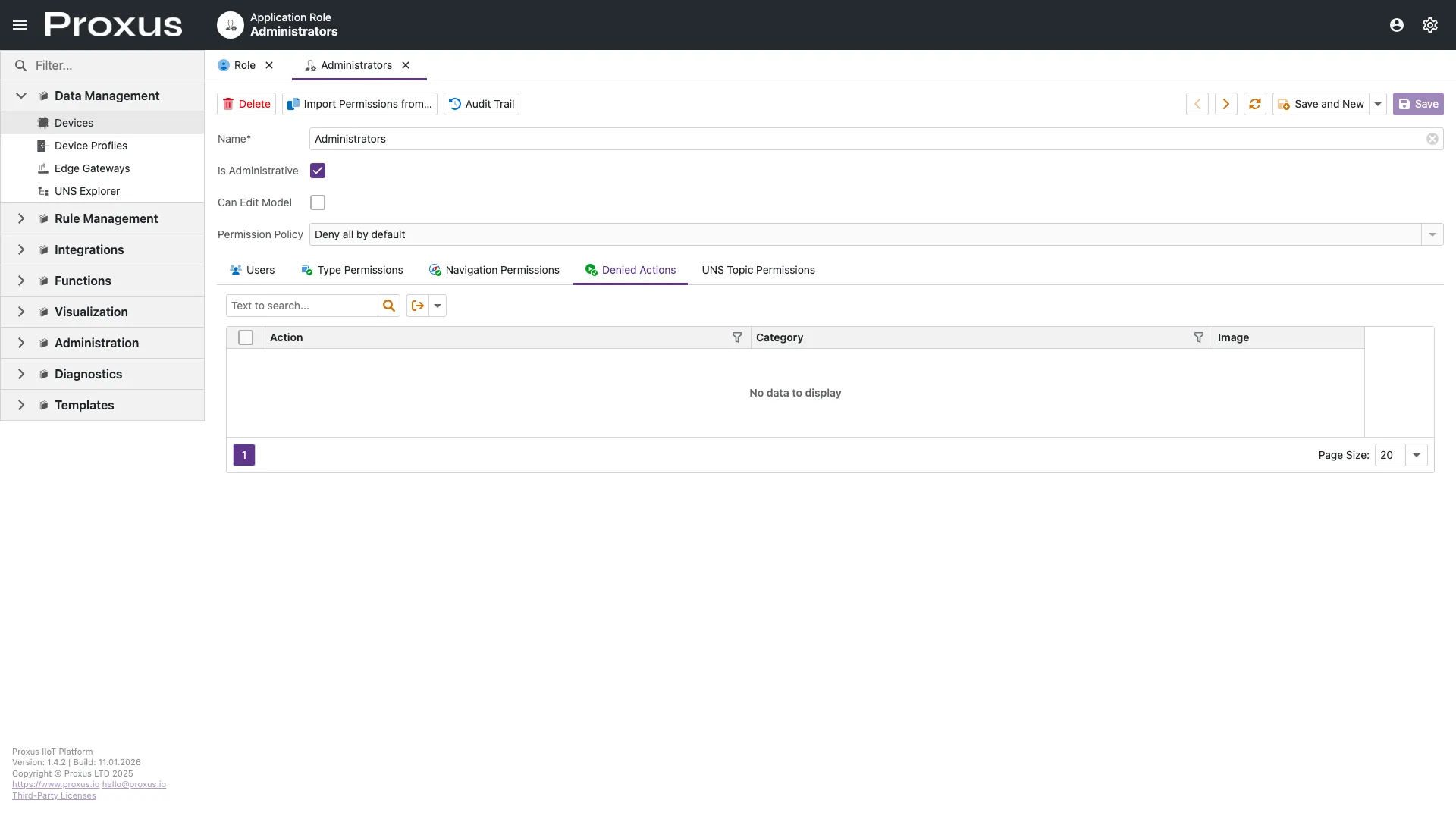

Reddedilen Aksiyonlar (Denied Actions)

"İzin Ver" kurallarının çok geniş olduğu senaryolar için, belirli aksiyonları açıkça reddedebilirsiniz. Bu, diğer izinleri geçersiz kılan bir "sert duruş" görevi görür.

İdari Roller vs. Standart Roller

Proxus, iki idari seviye arasında ayrım yapar:

| Rol Tipi | Yetenekler |

|---|---|

| İdari (Administrative) | Is Administrative bayrağı işaretlidir. Diğer kullanıcıları, rolleri yönetebilir ve varsayılan olarak tüm verileri görüntüleyebilir (açıkça reddedilmedikçe). Ayrıca Model Editörüne ve alt düzey sistem konfigürasyonlarına erişimi vardır. |

| Standart (Standard) | Erişim Yok ile başlar. Tiplere, nesnelere ve navigasyon öğelerine açıkça izin vermeniz gerekir. Operatörler, İzleyiciler ve Saha Yöneticileri için idealdir. |

Güvenlik Politikaları

Küresel güvenlik ayarları Konfigürasyon Editörü aracılığıyla yönetilir. Bu ayarlar, tüm kimlik doğrulama sağlayıcılarında uyumluluğu ve korumayı denetler.

- Şifre Karmaşıklığı:

[Security.Password]bölümünde minimum uzunluk, özel karakterler ve geçmiş yeniden kullanım politikalarını tanımlayın. - Kilitleme Politikası:

[Security]bölümünde başarısız denemeleri sınırlayarak kaba kuvvet saldırılarına karşı korumayı yapılandırın. - Oturum Zaman Aşımı: Etkin olmayan kullanıcılar için otomatik oturum kapatma aralıklarını ayarlayın.

Konfigürasyon Editöründe değiştirilen ayarların etkili olması için servisin yeniden başlatılması gerekir. Docker dağıtımları için bunlar Ortam Değişkenleri aracılığıyla da ayarlanabilir.

Her zaman En Az Ayrıcalık Prensibini izleyin. Boş bir Standart Rol ile başlayın ve yalnızca gerekli izinleri ekleyin. Kesinlikle gerekli olmadıkça "İdari" statüsü vermekten kaçının.